EmailTooltester fonctionne grâce au soutien de nos lecteurs. Nous pouvons recevoir une commission d’affiliation lorsque vous effectuez un achat en cliquant sur nos liens. Cela n’a bien entendu aucun impact sur le coût de votre abonnement.

L'authentification des emails consiste à vérifier l'identité de l'expéditeur d'un email. Cela garantit que l'email provient d'une source fiable et que ce n'est ni du spam ni du fishing.

Cela contribue à améliorer la délivrabilité de vos emails, car la probabilité que vos emails et votre newsletter soient envoyés dans les spams augmente si vous n'utilisez pas de méthodes d'authentification.

Il existe plusieurs méthodes d'authentification des emails, que nous allons examiner maintenant.

Pourquoi authentifier des emails ?

Le principal problème de l'email est qu'il s'agit d'un protocole ouvert qui permet aux spammeurs d'utiliser des adresses électroniques qui ne leur appartiennent pas. Vous vous demandez peut-être comment ils y parviennent.

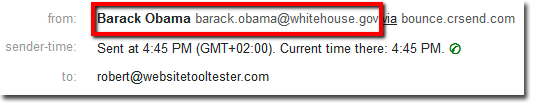

Ou comment j'ai réussi une fois à envoyer un email avec l'adresse de l'expéditeur barack.obama@whitehouse.gov ? Uniquement à titre de test pour moi-même, bien sûr.

Car si vous vous inscrivez à un service d'email marketing fiable, l'une des premières choses qu'il vous demande de faire est de confirmer votre adresse électronique.

Ainsi, Mailchimp, GetResponse, etc. sauront que vous êtes un expéditeur légitime (peut-être pas dans tous les cas, mais au moins vous pouvez accéder aux emails sous le nom de domaine de votre entreprise). Parfois, ils vous demanderont également de confirmer la propriété du domaine en ajoutant un enregistrement au DNS de votre domaine.

DNS signifie Domain Name System (système de noms de domaine). Il s'agit d'un système qui convertit les noms de domaine lisibles par une personne (par exemple www.google.com) en adresses IP lisibles par l'ordinateur. Sans ce système, il serait très difficile de naviguer sur le web et d'envoyer des emails. Les serveurs DNS sont en quelque sorte les annuaires téléphoniques de l'internet. Ils conservent un répertoire des noms de domaine et les traduisent en adresses IP lorsqu'elles sont demandées.

Chaque propriétaire d'un nom de domaine a accès au DNS de son domaine via le compte de l'agent d'enregistrement du domaine (p. ex. Namecheap, GoDaddy). Une fois connecté, vous pourrez modifier vos enregistrements DNS. Les enregistrements DNS courants comprennent les enregistrements A, qui font correspondre un nom de domaine à une adresse IP, et les enregistrements MX, qui font correspondre un nom de domaine à un serveur de messagerie.

Mais à part via un logiciel emailing, il existe d'autres moyens d'envoyer des emails – des endroits où l'on ne vous demandera pas de confirmer votre adresse électronique tant que vous aurez de l'argent (ou des bitcoins).

Malheureusement, les escroqueries et emails malveillants restent une légion. Pour éviter cela, les quatre méthodes d'authentification suivantes ont vu le jour :

Les principales méthodes d'authentification

- SPF (Sender Policy Framework)

- DKIM (DomainKeys Identified Mail)

- DMARC (Domain-based Message Authentication, Reporting & Conformance)

- BIMI (Indicateurs de marque pour l'identification des messages)

Examinons chacune d'entre elles de plus près.

1. Sender Policy Framework (SPF)

La forme la plus élémentaire d'authentification des emails est Sender Policy Framework (SPF). SPF vous permet de spécifier quels serveurs de messagerie sont autorisés à envoyer des emails au nom de votre domaine.

Pour configurer l'authentification SPF, vous devez ajouter un enregistrement TXT à vos paramètres DNS. Cet enregistrement TXT contient une liste de noms de serveurs ou d'adresses IP autorisés à envoyer des e-mails pour votre domaine.

Si un email provient d'un serveur de messagerie qui ne figure pas sur cette liste, il échouera à la vérification SPF et sera plus susceptible d'être bloqué par les filtres anti-spam. C'est pourquoi il est très important d'ajouter tous les services que vous utilisez. Dans notre cas, nous envoyons des emails via Google Workspace et Mailchimp (qui utilise mcsv.net), par exemple.

Voici un exemple d'enregistrement SPF :

"v=spf1 mx a include:_spf.google.com include:servers.mcsv.net ~all"

Par exemple, cet enregistrement permet au serveur de messagerie google.com d'envoyer des courriers électroniques en notre nom. Nous utilisons cet enregistrement SPF parce que nous sommes clients de Google Workspace. En le configurant pour notre nom de domaine tooltester.com, nous indiquons aux fournisseurs de boîtes aux lettres tels qu'Outlook et AOL que les serveurs Google peuvent traiter les courriers électroniques de nos adresses électroniques Tooltester.

Et comme nous envoyons également des emails via Mailchimp, nous avons un autre enregistrement “include”, indiquant que servers.mcsv.net est également autorisé à envoyer des emails en notre nom.

L'authentification SPF n'est pas le moyen le plus sûr d'empêcher l'usurpation de votre domaine, car n'importe qui peut consulter vos enregistrements SPF et essayer d'utiliser les serveurs autorisés (Google dans notre cas). Dans ce cas particulier, Google n'autorise personne à configurer le nom de domaine tooltester.com dans son compte Google Workspace.

2. Email identifié par des clés de domaine (DKIM)

Il s'agit d'une forme plus avancée d'authentification des emails qui utilise des signatures cryptographiques pour vérifier l'authenticité d'un courrier électronique.

Lorsque vous configurez une signature DKIM, vous devez générer une paire de clés publique et privée. La clé privée est utilisée pour signer chaque email sortant et la clé publique est publiée dans vos enregistrements DNS.

Lorsqu'un email arrive à destination, le serveur de réception peut utiliser la clé publique pour vérifier que la signature de l'email correspond à la clé privée et que l'email n'a pas été altéré.

Si la signature ne correspond pas ou si le message a effectivement été altéré, le système DKIM échoue et l'e-mail est plus susceptible d'être marqué comme spam.

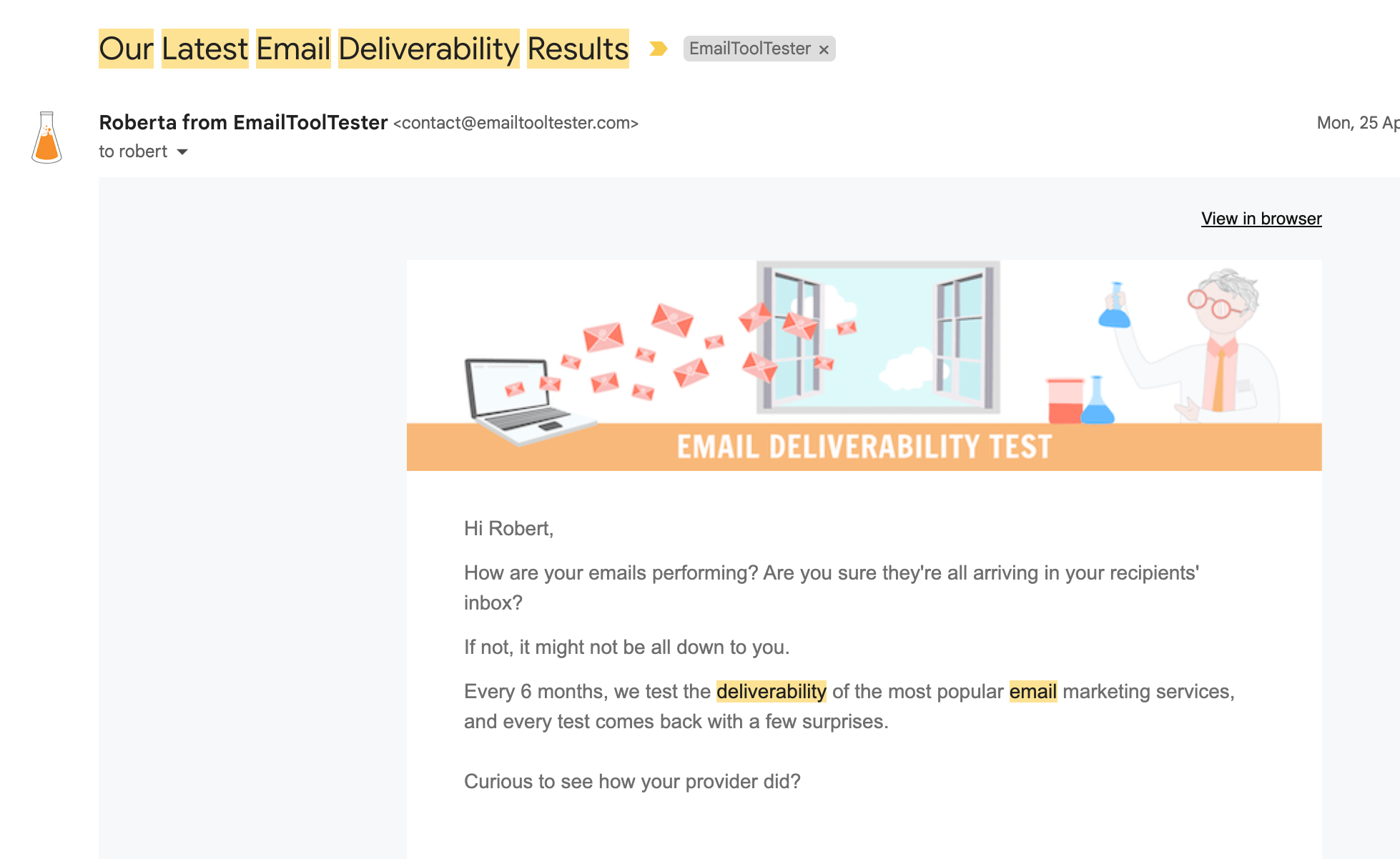

Voici un exemple d'enregistrement DKIM de MailerLite, que nous utilisons pour envoyer les résultats de nos tests de délivrabilité (en anglais) :

k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDhXpjoxP3ANucOq4awUl53QXp7QSrbI2xOzSTigQ68X

Ui6kKifXkhL/a0GkSQ9HQm+PmvlkIC4wAyI9Cf6RW8bim80jSAeQJbGYAPyTAbxxTqu+h2deO8ffLfX2jRqAs73Jpp

gn3XyQSCIClUyTJQR9e0/BIwvnHQlSKJA1PcgwIDAQAB

L'ajout de cet enregistrement à notre DNS tooltester.com permettra à MailerLite d'envoyer des emails en notre nom. L'authentification DKIM est similaire à SPF, mais plus sûre en raison de la présence d'une clé privée.

3. Authentification, notification et conformité des messages par domaine (DMARC)

Il s'agit de la forme la plus avancée et la plus sûre d'authentification du courrier électronique. DMARC s'appuie sur SPF et DKIM et y ajoute quelques fonctionnalités supplémentaires.

Avec DMARC, vous pouvez spécifier ce qu'il faut faire si un email échoue aux contrôles SPF ou DKIM. Vous pouvez choisir de rejeter l'e-mail ou de le placer dans le dossier spam. Il existe également une politique “none” qui signifie simplement que le courrier électronique sera délivré normalement, mais que l'enregistrement DMARC recueillera toujours des données sur les tentatives d'authentification qui ont échoué.

DMARC vous permet de configurer la redirection des emails afin d'obtenir des rapports sur les tentatives d'authentification qui ont échoué. Ces rapports peuvent s'avérer très utiles pour déterminer pourquoi vos emails ne sont pas délivrés.

Voici un exemple d'enregistrement DMARC :

v=DMARC1; p=quarantine; rua=mailto:dmarc_reports@tooltester.com

Cet enregistrement DMARC est défini sur la politique de “quarantaine”, ce qui signifie que les emails qui échouent aux contrôles SPF ou DKIM seront livrés au dossier spam. La balise “rua” indique où envoyer les rapports DMARC.

Un exemple concret :

Si un spammeur tente d'envoyer des emails en utilisant une adresse @tooltester.com, les contrôles SPF et DKIM échoueront. L'enregistrement DMARC indique que ces emails doivent être envoyés dans le dossier spam du destinataire.

Indicateurs de marque pour l'identification des messages (BIMI)

Il s'agit d'une nouvelle norme qui n'est pas largement adoptée, mais qui est prometteuse. BIMI vous permet d'insérer le logo de votre marque dans les en-têtes de vos emails afin que les destinataires puissent voir d'un seul coup d'œil que l'email provient de vous.

Il s'agit en partie de sécurité et en partie de marketing. L'idée est que si les gens voient votre logo dans leur client de messagerie, ils seront plus enclins à faire confiance à l'e-mail et moins enclins à le marquer comme spam.

Pour mettre en place BIMI, vous devez générer un certificat de validation et le publier dans vos enregistrements DNS. Vous devez également disposer d'un domaine d'envoi vérifié et d'un enregistrement DMARC publié.

Exemple d'enregistrement BIMI :

bimi._domainkey.tooltester.com IN TXT "v=BIMI1; l=https://www.tooltester.com/images/logo.png;"

Cet enregistrement indique l'emplacement du logo de la marque qui sera utilisé pour le BIMI.

Une fois BIMI en place, votre logo apparaîtra à côté de votre email dans la boîte de réception du destinataire :

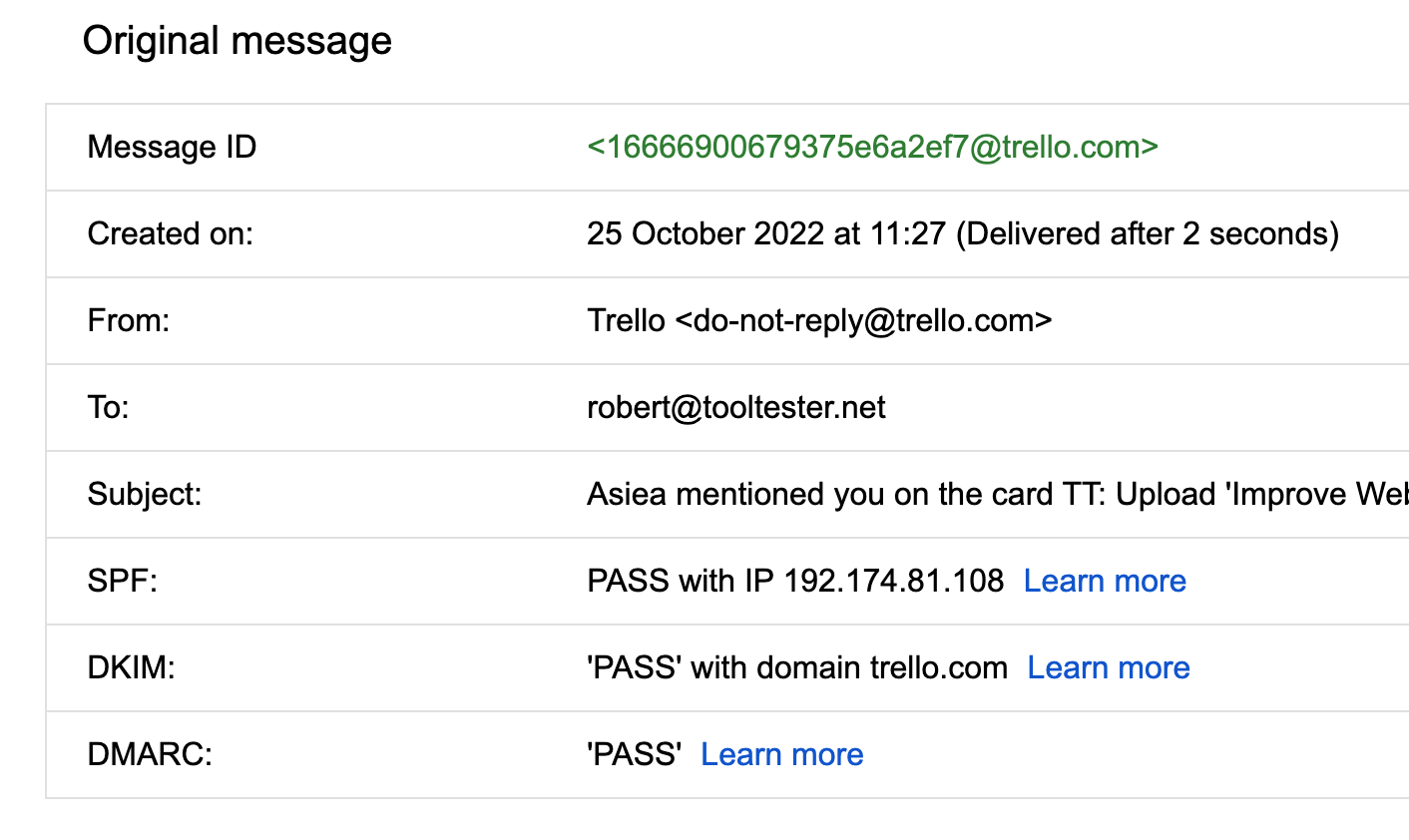

Comment vérifier rapidement si un email est conforme aux normes SPF, DKIM et DMARC ?

La manière la plus simple de vérifier si un email passe SPF est d'ouvrir l'email dans Gmail, de cliquer sur les trois points et de sélectionner “Original message”. Une analyse SPF, DKIM et DMARC apparaît alors dans l'en-tête de l'e-mail :

Comment configurer l'authentification par email

Pour configurer l'une des méthodes d'authentification des emails, vous devez avoir accès aux enregistrements DNS de votre domaine. Tout propriétaire d'un nom de domaine y a accès via l'interface web de son bureau d'enregistrement (par exemple, Namecheap, GoDaddy, etc.).

Le processus d'installation de base est simple :

1) Une fois que vous avez obtenu l'enregistrement d'authentification (SPF, DKIM, etc.) de votre fournisseur de services de courrier électronique, vous accédez au backend de votre fournisseur d'hébergement web.

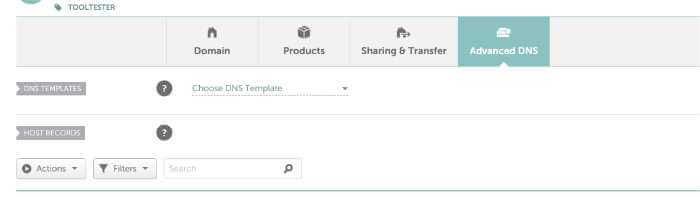

Voir l'exemple de Namecheap ici. C'est sous Advanced DNS :

Ensuite, vous ajoutez un nouvel enregistrement. Dans ce cas, il s'agit d'un enregistrement TXT pour notre signature SPF :

Si vous n'êtes pas sûr de ce qu'il faut faire, il est toujours préférable de demander de l'aide. La plupart des sociétés d'hébergement Web offrent un service de chat en direct et sont très utiles, d'après mon expérience.

Comment puis-je savoir si l'authentification a réussi ?

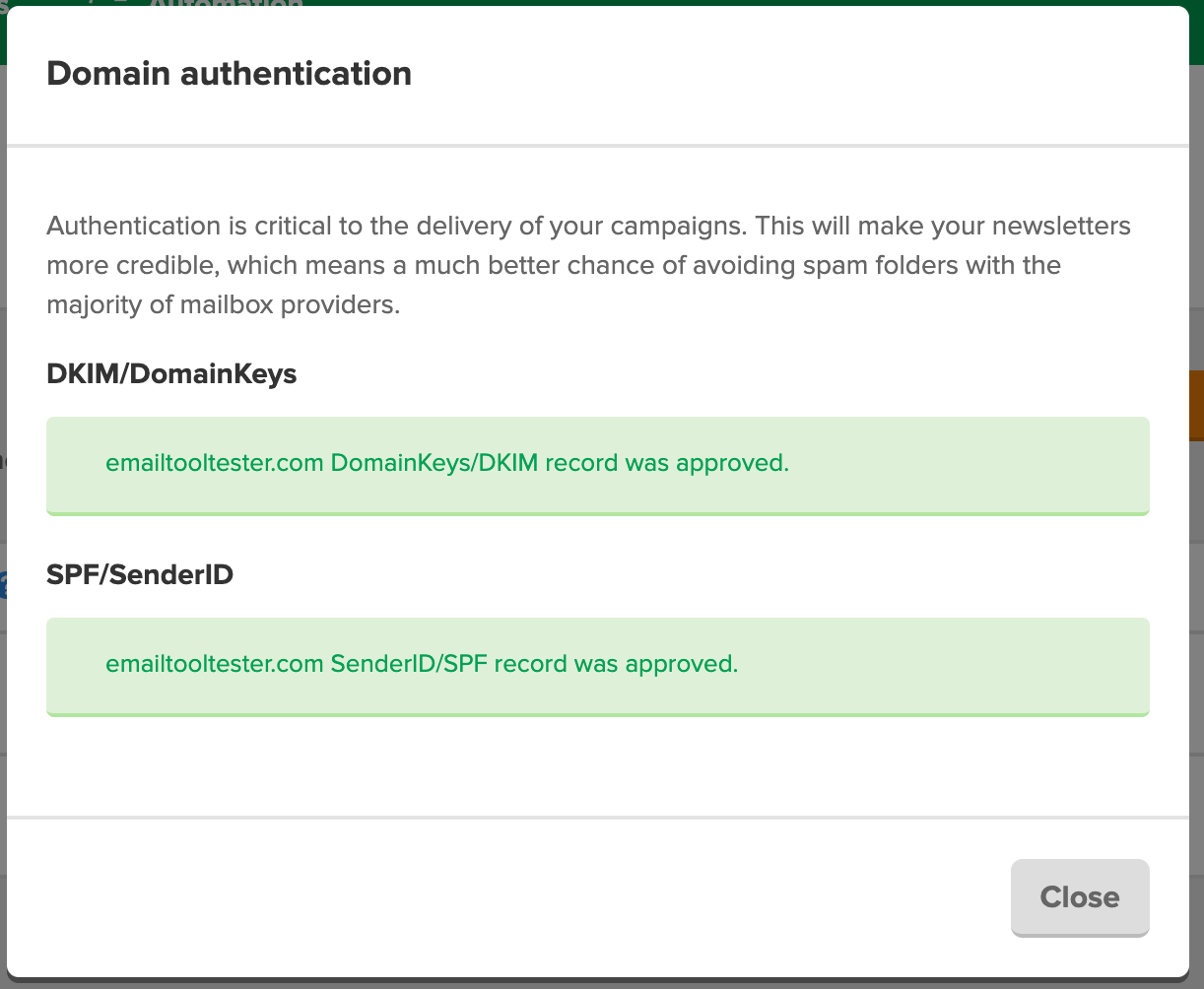

Si vous utilisez un service de marketing par email tel que Mailerlite, il le vérifiera pour vous, comme vous pouvez le voir dans la capture d'écran :

Autres conseils pour que vos emails soient délivrés

Surveillez la délivrabilité de vos emails

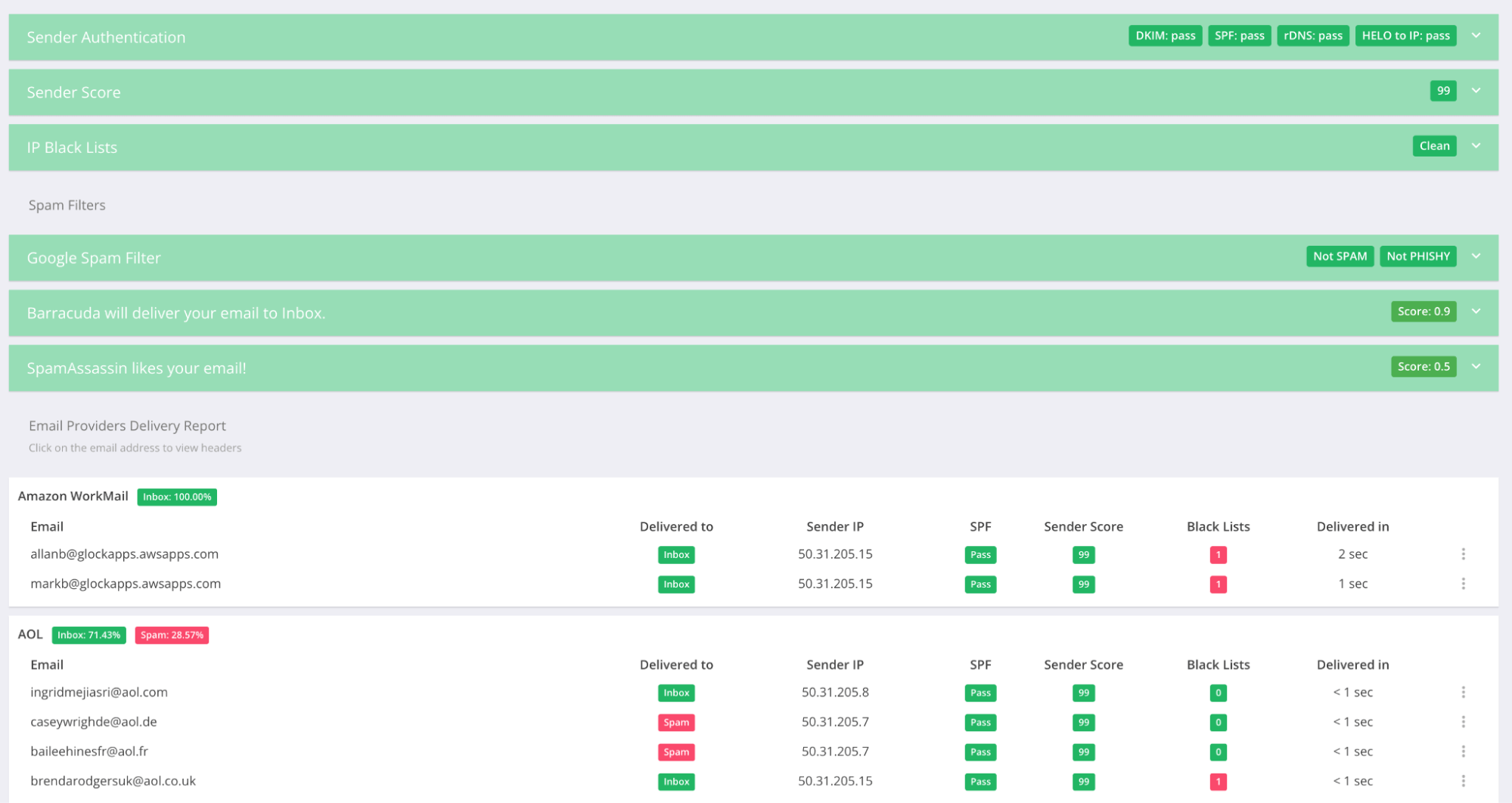

Utilisez des outils tels que Glockapps ou Mailtester pour surveiller la délivrabilité de vos emails. Ces outils vous fourniront un rapport détaillé et vous indiqueront si vos emails sont délivrés, s'ils rebondissent ou s'ils sont marqués comme spam. Voir cet exemple de rapport de Glockapps :

Glockapps vous indiquera si vos emails sont conformes aux normes SPF, DKIM et DMARC. C'est très utile pour déterminer pourquoi certains de vos emails ne sont pas délivrés.

Utilisez une adresse d'expéditeur cohérente

Lorsque vous envoyez des emails, ne changez pas de domaine d'envoi ou d'adresse électronique. Utilisez la même adresse électronique, afin que le fournisseur de boîtes aux lettres apprenne que vos destinataires aiment recevoir des emails provenant de cette adresse. Vous pouvez également demander à vos destinataires d'ajouter l'adresse électronique de l'expéditeur à leurs contacts.

Envoyez un contenu pertinent et ciblé

Il va sans dire que plus le contenu de votre email est pertinent et ciblé, moins il risque d'être considéré comme du spam (dans l'idéal, c'est le contraire : les destinataires vous considéreront comme un message sûr au cas où vous seriez pris par un filtre anti-spam). Utilisez le double opt-in pour vous assurer que les personnes qui s'inscrivent souhaitent réellement recevoir des informations de votre part.

Entamez une conversation

Êtes-vous aussi parfois agacé par les adresses électroniques noreply@company.com ?

Je comprends que cela puisse être ennuyeux si les gens commencent à répondre à votre newsletter en appuyant simplement sur le bouton “répondre”. Mais ce qui est bien, c'est que les services de messagerie (Gmail, Outlook, etc.) considèrent cela comme une indication positive que les gens veulent réellement recevoir vos emails.

Mettez vos listes de contact à jour

Les listes d'adresses électroniques qui ne sont pas bien entretenues sont plus susceptibles d'être signalées comme spam ou de ne pas être délivrées du tout. Cela signifie qu'il faut régulièrement supprimer les emails rejetés, les désabonnements et les personnes qui ne s'intéressent jamais à vos emails. Il existe également de nombreux services de nettoyage d'e-mails (par exemple BriteVerify, QuickEmailVerification, MailerCheck) qui peuvent vous aider dans cette tâche.

Enfin, n'oubliez pas ces principes de base

Évitez d'utiliser des mots indésirables dans l'objet de vos emails, n'achetez pas de listes d'adresses électroniques et n'envoyez pas de emails trop souvent.

Conclusion sur l'authentification par email

L'authentification des e-mails ne garantit pas le succès de votre stratégie d'e-mail marketing, mais elle constitue un élément important du puzzle : vos e-mails auront beaucoup plus de chances d'arriver dans la boîte de réception.

Il est également conseillé de passer à l'étape suivante et de configurer BIMI, qui peut contribuer à améliorer la délivrabilité en affichant aux destinataires un logo de marque dans la boîte de réception.

Vous avez des questions sur l'authentification des e-mails ou sur la délivrabilité en général ? N'hésitez pas à m'en faire part dans les commentaires !

LES COULISSES DE CETTE REVUE

Cet article a été écrit par nos testeurs et experts selon une méthodologie précise.

NOTRE MÉTHODOLOGIE